- Layanan

- Threat Hunting & Compromise Assessment

Threat Hunting & Compromise Assessment

HANJUAN'S SERVICES SYSTEM DEVELOPMENT

Threat Hunting & Compromise Assessment

Threat Hunting and Compromise Assessment adalah pendekatan terpadu dalam keamanan komputer yang menggabungkan dua konsep inti: Threat Hunting dan Penilaian Kompromi (Compromise Assessment). Pada dasarnya, pendekatan ini mencakup serangkaian aktivitas dan proses yang bertujuan untuk secara aktif mencari, mengidentifikasi, serta menilai ancaman keamanan potensial yang mungkin lolos atau tidak terdeteksi oleh sistem keamanan otomatis.

Mari diskusikan Threat Hunting & Compromise Assessment sesuai kebutuhan Anda, Hanjuan Engineering siap berdiskusi bersama Anda.

LAYANAN UNGGULAN

Manfaat Threat Hunting & Compromise Assessment

Pendeteksian Dini Ancaman

Dengan melibatkan tim keamanan secara proaktif dalam mencari jejak-jejak ancaman, organisasi dapat mendeteksi potensi pelanggaran keamanan lebih awal, sebelum mereka menyebabkan kerusakan yang signifikan.

Penilaian Kesehatan Keamanan Sistem

Dengan melakukan penilaian kompromi, organisasi dapat memahami sejauh mana sistem mereka telah terkena ancaman atau apakah ada indikasi kompromi keamanan.

Identifikasi Ancaman yang Belum Terdeteksi

Melalui Threat Hunting, organisasi dapat menemukan ancaman yang mungkin telah berhasil menghindari deteksi sistem keamanan otomatis atau yang memiliki tanda-tanda substan yang tidak biasa.

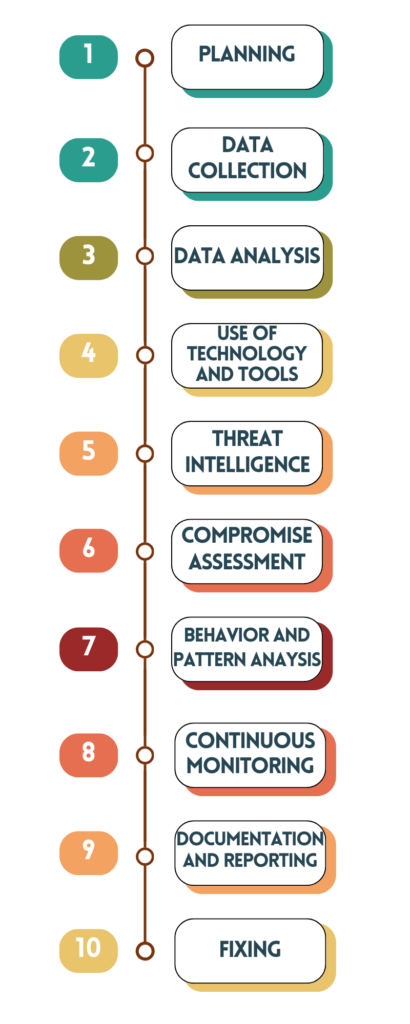

Tahapan Threat Hunting & Compromise Assessment

Tentukan apa yang ingin dicapai melalui Threat Hunting dan Compromise Assessment serta batasannya.

Tentukan sumber data yang akan dianalisis, seperti log sistem, log jaringan, dan data jejak keamanan lainnya.

Lakukan pemeriksaan rutin terhadap data untuk menemukan aktivitas atau pola yang mencurigakan.

Manfaatkan alat dan teknologi yang mendukung Threat Hunting, seperti platform analisis keamanan, SIEM (Security Information and Event Management), dan alat deteksi ancaman

Manfaatkan intelijen ancaman untuk memahami tren terkini dan taktik yang digunakan oleh penjahat siber.

Evaluasi keamanan sistem dan jaringan untuk mencari tanda-tanda kompromi, seperti perubahan konfigurasi yang tidak diizinkan.

Pahami perilaku normal dan identifikasi deviasi yang mencurigakan.

Terapkan pemantauan real-time untuk mendeteksi ancaman secara cepat.

Catat semua temuan dan langkah-langkah yang diambil selama proses Threat Hunting dan Compromise Assessment.

Terapkan perbaikan dan perkuat keamanan berdasarkan temuan dan rekomendasi.